360连续十年亮相Black Hat全球黑帽大会

近日,Black Hat USA 2023在拉斯维加斯如期拉开帷幕。作为被公认为世界信息安全行业最知名的峰会,Black Hat USA至今已经举办25届,每年都会聚焦最聚前瞻性的安全研究,以其强技术性、权威性、客观性引领未来安全的发展方向。对安全技术研究人员来说,能够登上Black Hat USA向世界分享自己的研究成果,象征着安全圈的最高荣誉。

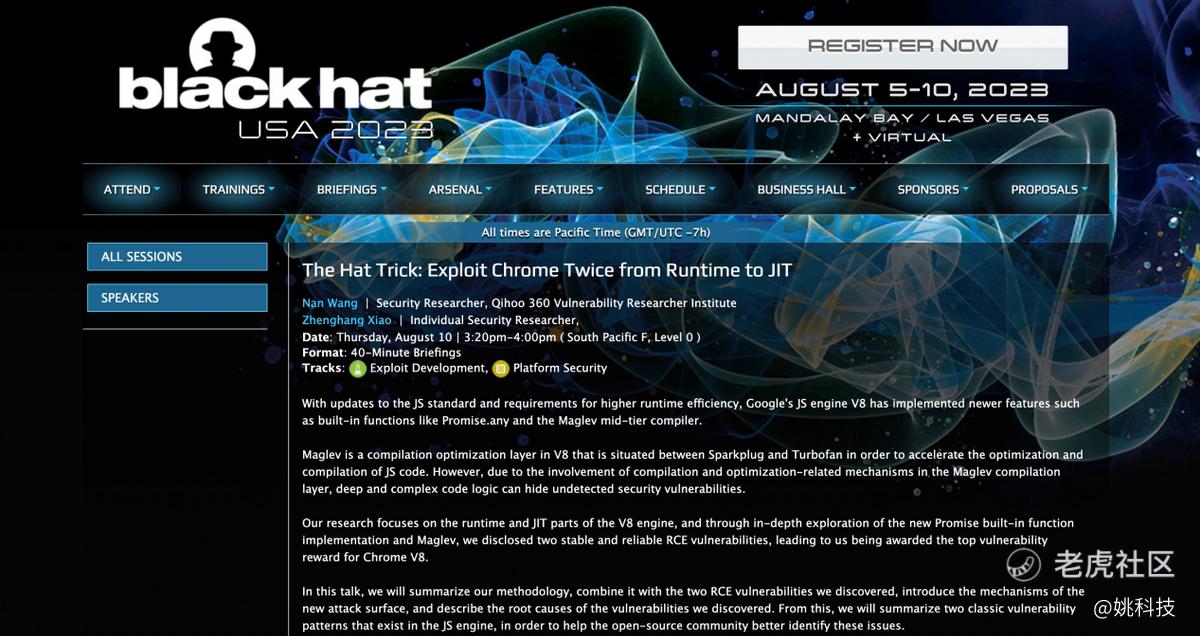

自2014年起,360已连续十年登上Black Hat全球黑帽大会的舞台。在今年的Black Hat USA大会中,360数字安全集团再度受邀参会。来自360数字安全集团旗下漏洞研究院的高级安全研究员王楠向来自全球的安全战略决策者分享了最新研究成果。他以《The Hat Trick: Exploit Chrome Twice from Runtime to JIT》为题,详细阐述了基于对新Promise内置函数实现和Maglev的深入探索,发现的两个严重RCE漏洞:CVE-2022-4174和 Chromium-Security-Issue-1423610。

在演讲中,他表示攻击者可以利用这些漏洞执行远程代码,潜在地导致数据窃取、系统损坏和其他网络攻击。

其中,CVE-2022-4174存在于Promise.any内置函数的实现中。该函数通过Promise对象进行迭代,将它们组合成新的Promise,如果任何输入Promise解决,则解决该Promise,如果所有输入Promise被拒绝,则拒绝该Promise。然而,在处理拒绝的Promise时存在一个疏忽,允许攻击者操纵系统并执行任意代码。

Chromium-Security-Issue-1423610是在Maglev中间编译器中发现的,该编译优化层位于V8引擎的Sparkplug和Turbofan之间,该层加速JavaScript代码的优化和编译。然而,由于Maglev层中代码逻辑的复杂性,发现了潜在的安全漏洞,使攻击者能够利用代码中的弱点并获取未经授权的访问权限。

不仅如此,360安全专家团队还深入探讨了背后的原因和攻击方法,确定了经典的漏洞模式,例如泄漏魔法值和错误的消除写障碍,这些模式固有于JavaScript引擎,必须加以解决以提高安全性。

此外,攻击者通过操纵某些机制,还可以绕过安全措施并执行恶意的shellcode。尽管较新版本实现了一个沙箱机制,该机制将对象隔离在虚拟地址空间内,但由于JIT代码的入口地址未随机化,漏洞仍然存在。

由于这些漏洞影响了广泛使用的Google V8 JS引擎,该引擎驱动了许多热门的网络浏览器,因此,用户必须将浏览器更新到最新版本,才能减轻这些漏洞可能带来的风险。研究结果还强调了在开源社区内加强合作的重要性,以快速识别和纠正JavaScript引擎中的安全漏洞。

从360漏洞研究院在本届Black Hat USA中发表的议题可以看出,面对全球数字化转型战略的深入推进,360数字安全集团基于近20年来实战攻防经验的积累,不仅打造出东半球最大的安全专家团队,并凭借在数字安全建设方面的持续研发投入,取得了显著的成绩。

在此其中,凭借多年对漏洞利用技术手段的深耕,360漏洞研究院多次在Black Hat USA中发表了关于操作系统端、Android设备端等一系列引领行业发展的漏洞利用思路。同时,面对不断加剧的高级威胁,其还凭借着一次又一次震撼全球的安全实力,不仅成为微软MSRC、天府杯等国际奖项中屠榜的“常客”,还荣膺中国首个“The Pwnie Awards”史诗级成就奖和最佳提权漏洞奖,更是连续多年获谷歌官方漏洞奖励计划年报(VRP)公开致谢,让全球看到中国乃至亚洲安全力量的强势崛起。

未来,360漏洞研究院也将继续从政策、标准、检测、修复、应急响应等多方面积极推进,深耕创新技术,感知漏洞风险,看见安全威胁,为推动数字安全的高质量发展做出更多贡献。

免责声明:上述内容仅代表发帖人个人观点,不构成本平台的任何投资建议。